Innehåll

I den här artikeln: Undvika skadlig programvara Undvik att spionera efter trådbunden åtkomst

Internet har utformats för bekvämlighet och bekvämlighet och inte för säkerhet. Om du surfar på Internet på samma sätt som den genomsnittliga Internetanvändaren gör, är det troligt att vissa skadliga människor följer dina surfvanor med spionprogram eller skript och kan gå så långt att använda kameran från din PC till din dator. kunskap. De som får information av denna typ, var de än är i världen, kan veta vem du är, var du bor och få mycket mer personlig information om dig. Det finns två huvudsakliga tekniker för spårning på Internet.

- Placera spionprogram på plats på din dator

- "Lyssna" på all data du utbyter med fjärrservrar från var som helst i världen.

stadier

Metod 1 Undvik skadlig programvara

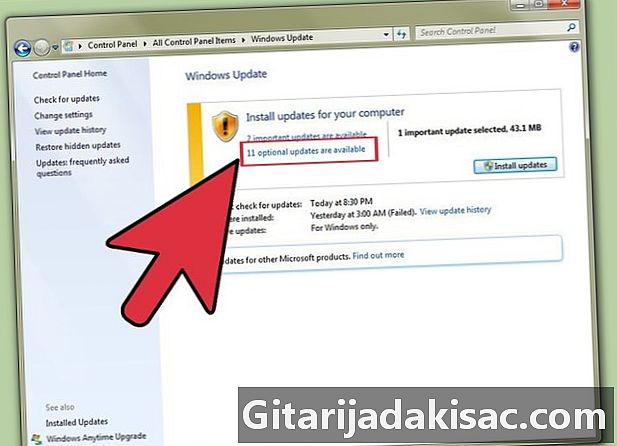

- Håll ditt operativsystem uppdaterat. Den mest traditionella tekniken som används för att spionera på Internet är att injicera spionprogram som kan öppna "åtkomstdörrarna" till offrets system utan hans vetskap. Genom att hålla ditt operativsystem uppdaterat tillåter du dess utgivare att dämpa programvarusäkerhetsfixar för att skydda de mest utsatta delarna av ditt operativsystem och göra att skadlig programvara fungerar inte.

-

Håll dina applikationer uppdaterade. Det är säkert att de applikationer du använder uppdateras för att förbättra funktionerna, men det är också ett sätt att fixa buggar. Det finns olika typer av buggar: några av dem kommer bara att ge användaruppfattbara dysfunktioner, andra kommer att påverka vissa driftsätt för ditt program, men det finns också en kategori som tillåter hackare att automatiskt utnyttja kända säkerhetsproblem så Ta automatiskt fjärrkontrollen av din maskin. Det säger sig självt att om sådana buggar elimineras kommer dessa attacker att sluta hända. -

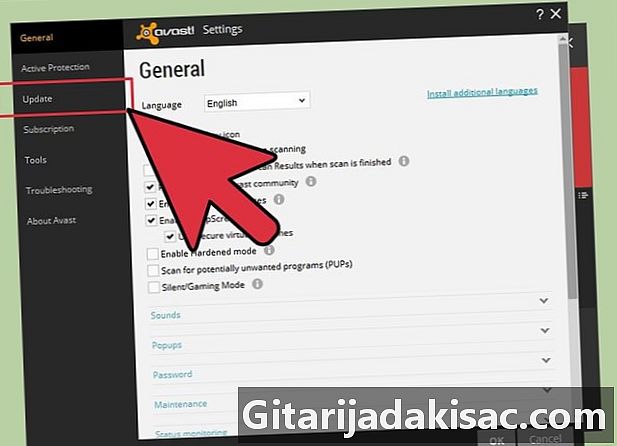

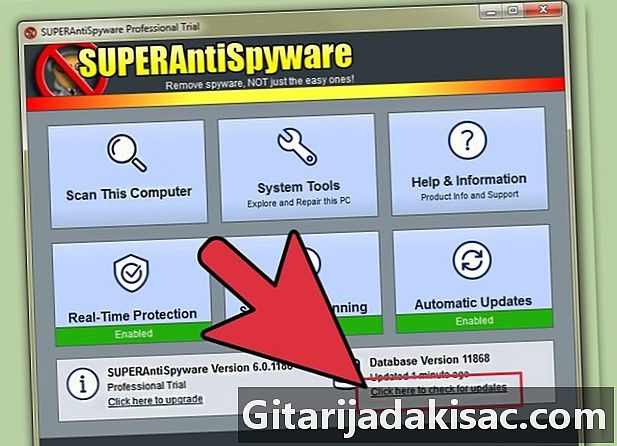

Håll ditt antivirusprogram uppdaterat. Detta gäller mer specifikt för system som opererar under Windows. Om antivirussignaturdatabasen inte uppdateras med jämna mellanrum kan den inte omedelbart upptäcka virus och skadlig kod. Om ditt system inte kontrolleras regelbundet och ditt antivirus inte är inställt på att köra i bakgrunden kommer det inte att vara användbart. Syftet med antivirusprogram är att söka efter virus, spionprogram, maskar och rootkits och eliminera dessa hot. Ett program som är specialiserat på spionprogramupptäckt kommer inte att ha mer effekt än ett bra antivirusprogram. -

Slå på bara ett antivirusprogram. Dessa program måste agera mycket misstänksamt för att vara effektiva.I bästa fall får du ett "falskt positivt" upptäckt av det ena eller andra av ditt antivirusprogram och i värsta fall kan handlingen för den ena hindras av den andra. Om du verkligen vill använda mer än en antivirusprogramvara, uppdatera dina signaturdatabaser, koppla bort din dator från Internet, inaktivera ditt huvudsakliga antivirusprogram helt och sätt in det andra i dess "scan on demand" -läge. Ditt huvudsakliga antivirus kan då upptäckas som ett "falskt positivt", men att veta att det inte kommer att vara ett problem. Starta nu ditt huvudsakliga antivirusprogram och fortsätt att använda din dator normalt. Malwarebytes-programvara kan vara ett bra komplement till din första nivå av antivirus-säkerhet. -

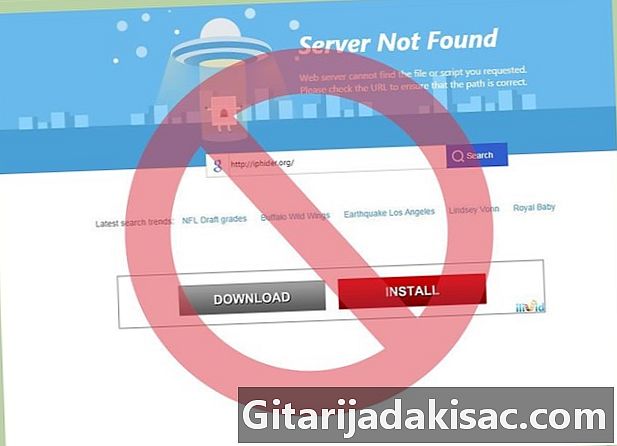

Gör bara dina nedladdningar från pålitliga webbplatser. Ladda inte ner något som kommer från officiella webbplatser (för något operativsystem) eller pålitliga applikationsförråd. Om du vill ladda ner VLC-mediaspelaren, ladda ner den bara från applikationsförvaret som motsvarar ditt operativsystem eller från utgivarens webbplats. Leta efter förlagets adress på Google som ger dig:www.videolan.org/vlc/. Använd aldrig mer eller mindre kända eller inofficiella webbplatser, även om ditt antivirus inte rapporterar larm när du gör det. -

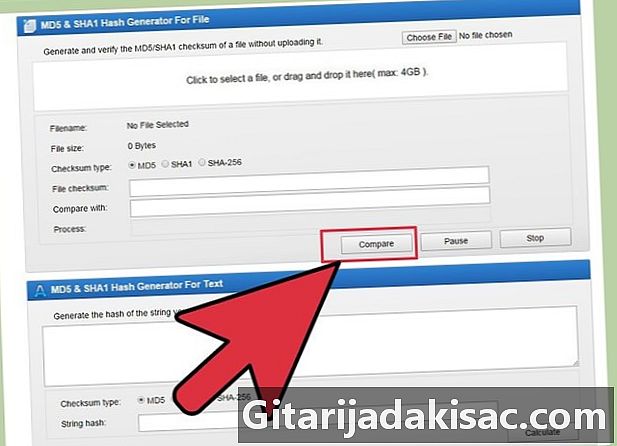

Gör en binär signaturkontroll. Se instruktionerna på denna webbplats och den här artikeln om md5- och SHA2-signaturer. Tanken bakom denna verifieringsmetod är att skapa en signatur från det binära innehållet i en fil (till exempel installationsprogrammet för en applikation). Den resulterande signaturen ges på den officiella nedladdningswebbplatsen eller i en betrodd databas. När du har laddat ner filen kan du reproducera den här signaturen själv med ett program som är utformat för att generera den och sedan jämföra det erhållna resultatet med det som ges på nedladdningssidan. Om de jämförda signaturerna är desamma är allt bra, annars kan du ha laddat ner ett förfalskat eller manipulerat program som kan innehålla ett virus eller det kan ha varit ett fel under överföringen. I båda fallen måste du starta om nedladdningen för att få känslan av det. Den här processen tillämpas automatiskt när du laddar ner Linux- eller BSD-distributioner om du använder en pakethanterare, så du behöver inte oroa dig för det. På Windows måste du utföra den här kontrollen manuellt. -

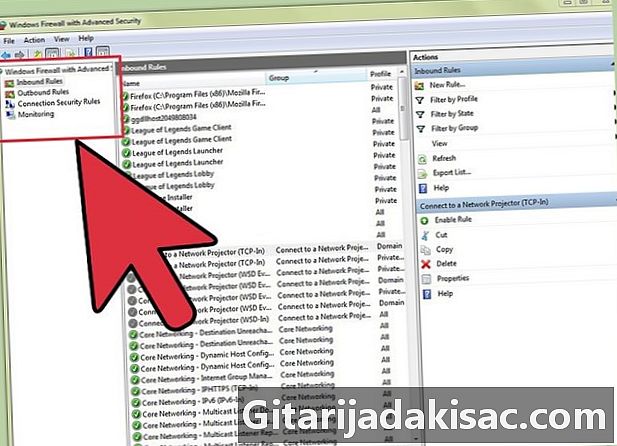

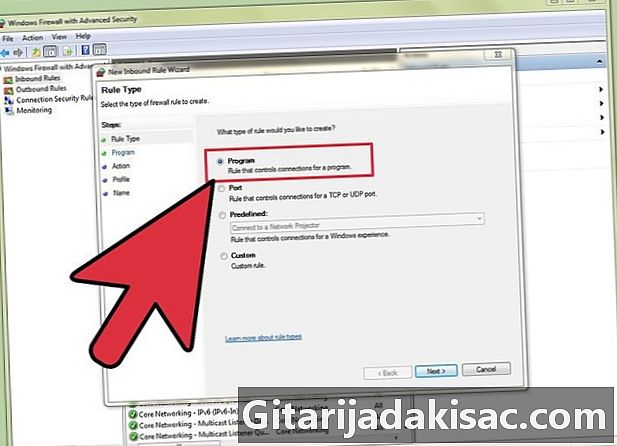

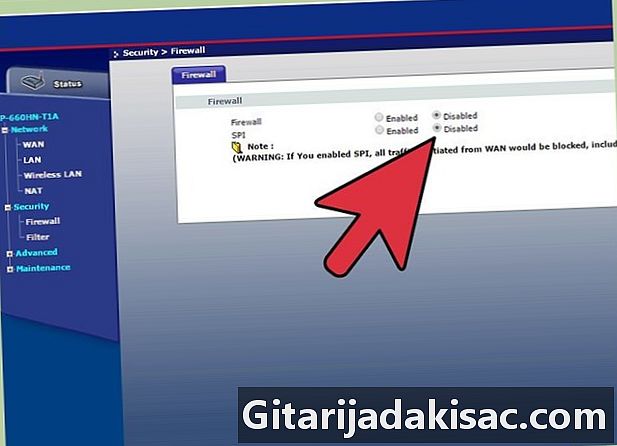

Sätt en brandvägg på plats. De som är integrerade med Linux-distributioner är av mycket god kvalitet: det är "netfilter" och "iptable" under Linux eller "pf" under BSD. På Windows måste du söka efter rätt. För att förstå vad en brandvägg är, kan du tänka dig en switchman i en stor trädgård, där det finns tåg (liknande data från ett nätverk), bryggor (jämförbara med brandväggsportar) och räls ( jämförbar med dataströmmar). Ett tåg kan inte lossa av sig själv: det måste använda en hanteringstjänst, liknande demoner (det är program som körs i bakgrunden och måste ladda en viss port). Utan denna tjänst, även om tåget nådde rätt plattform, kunde ingenting göras. En brandvägg är varken en vägg eller en barriär, det är ett system för valutbyte, vars roll är att hantera dataflödet på de portar som är inställda för att tillåta ingång eller utdata. Som sagt har du inte förmågan att styra utgående anslutningar såvida du inte blockerar eller kopplar bort nätverket, men du kan se vad som händer. Även om de flesta spionprogram kan smyga smart i din brandvägg, kan de inte dölja sina aktiviteter. Det är mycket lättare att upptäcka spionprogram som avger information från port 993 även om du inte använder en IMAP-applikation än att hitta den gömd i Internet Explorer som skickar data på port 443, som du använder regelbundet och legitimt. Om du använder en vanlig brandvägg (detta är fallet för fp och netfilter / iptable), kontrollera om oväntade utflöden genom att blockera alla ingångar utom tillåtna anslutningar. Kom ihåg att tillåta alla dataflöden på Loopback (lo) -porten som är nödvändig och säker. -

Om din brandvägg är neutral, använd endast för rapporteringsaktiviteter. Du kommer inte att kunna blockera något dataflöde på ett intelligent sätt med en brandvägg av denna typ, som bara kan filtrera paket. Undvik "applikationsbaserad" åtkomstfiltrering, som är komplicerad att implementera, föråldrad och ger dig en känsla av "falsk säkerhet". De flesta skadliga program infiltrerar skadlig kod i legitima applikationer som behöver ansluta till Internet (som Internet Explorer) och startas vanligtvis samtidigt. När denna webbläsare försöker ansluta kommer brandväggen att be om ditt samtycke och om du ger det kommer spionprogrammet att börja ge ut sin multiplexerade information med dina legitima data på portarna 80 och 443. -

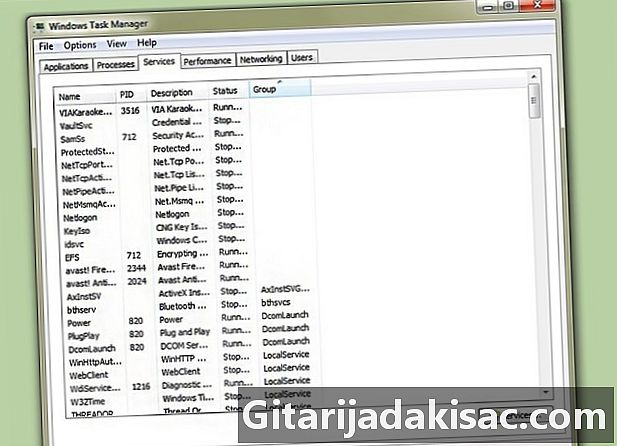

Kontrollera tjänsterna (eller demonerna) i drift. För att återgå till exemplet med lossning av tåget som nämns ovan, om ingen bryr sig om lasten, kommer ingenting att hända. Använd inte en server, du behöver inte sätta i drift för att lyssna på vad som händer utanför. Var dock försiktig: de flesta tjänster som kör Windows, Linux, Mac OS eller BSD är viktiga, men kan inte lyssna på vad som händer utanför din dator. Om du kan, inaktivera onödiga tjänster eller blockera trafik på motsvarande portar i din brandvägg. Om till exempel tjänsten "NetBios" lyssnar på portarna 135 och 138, blockera inkommande och utgående trafik från dem om du inte använder Windows Share. Kom ihåg att buggar i tjänster vanligtvis är öppna dörrar för att ta kontroll över din dator på distans och om dessa tjänster blockeras av en brandvägg, kommer ingen att kunna komma in i ditt system. Du kan också prova att använda skanningsprogram som "nmap" för att bestämma vilka portar du behöver blockera eller tjänster som måste hämmas (som kommer att vara samma). -

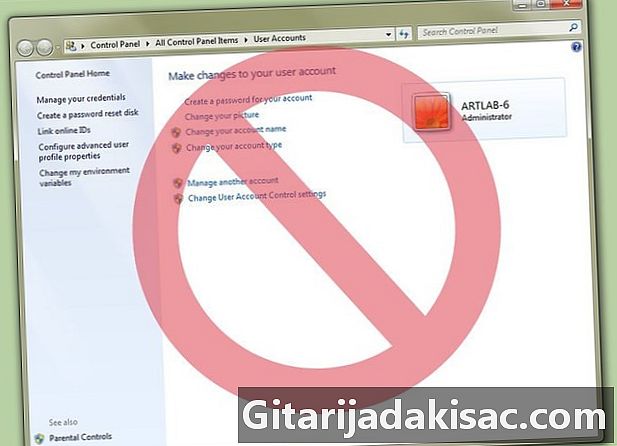

Använd inte ditt systemadministratörskonto. Detta är mycket bättre under Vista- och Windows 7-versionerna. Om du använder ett administratörskonto kan alla program, även om det är skadligt, be dig att köra med administratörsbehörighet. Malware som inte har tillgång till administratörsbehörighet måste vara smart för att distribuera ström till ditt system om du är bekant med att arbeta i "standard" -läge. I bästa fall kunde den bara skicka information till dig som en enda användare, men till ingen annan användare i systemet. Det kan inte konsumera mycket systemresurser för att skicka informationen och det kommer att vara mycket lättare att upptäcka och eliminera från datorn. -

Överväg att byta till Linux. Om du inte gillar datorspel eller om du inte använder sällsynt eller specialiserad programvara skulle det vara bättre för dig att byta till Linux. Hittills är det verkligen känt att ett dussin skadlig programvara som försökte infektera dessa system och de neutraliserades snabbt genom säkerhetsuppdateringar som erbjuds av de olika distributionerna. Linux-applikationsuppdateringar verifieras, signeras och kommer från autentiserade arkiv. Även om det finns antivirus för Linux är de inte nödvändiga med tanke på arbetssättet som implementeras på detta system. På de officiella förvaren för Linux-distributioner hittar du en stor mängd högkvalitativa, mogna, fria och gratis applikationer, som uppfyller de flesta behov (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird) samt ett stort antal program för användning och konvertering av multimediafiler. De flesta av dessa gratisprogram utvecklades först för och under Linux och portades senare till Windows.

Metod 2 Undvik att spionera på trådbunden åtkomst

-

Kontrollera integriteten i ditt trådbundna nätverk. Se till att ditt nätverkskablar inte är manipulerat och att det inte finns några ytterligare länkar på dina switchar och delningslådor. -

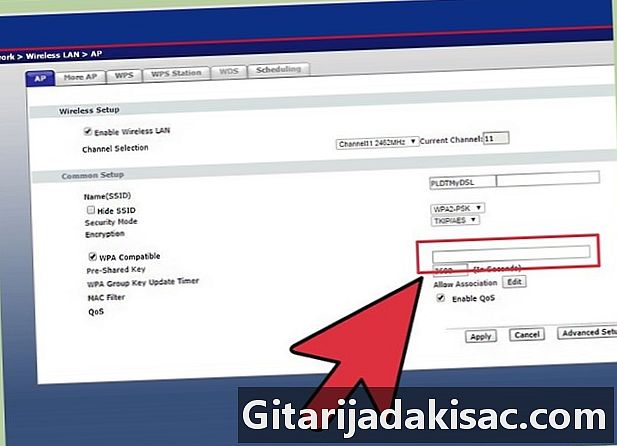

Kontrollera effektiviteten i krypteringsprotokollet för ditt trådlösa nätverk. Dataflödet för din router måste krypteras åtminstone under WPA-TKIP, WPA (2) -CCMP eller WPA2-AES-protokollen, det senare är det mest effektiva. Spypickningsteknikerna utvecklas mycket snabbt, WEP-protokollet har nu blivit inkonsekvent och skyddar inte längre din konfidentialitet. -

Navigera inte någonsin via en proxy på Internet. Tänk på att du befinner dig i ett "förtroendeförhållande" med den som kommer att genomföra denna fullmakt och som är en perfekt främling för dig. Det kanske inte är så välmenande som du tror och det kan "lyssna" och spela in allt du skickar eller tar emot via Internet via dess proxy. Det är också möjligt att avkoda krypteringen som tillhandahålls av HTTPS-, SMTPS- eller IMAP-protokollen som du använder om du inte vidtar åtgärder. På det här sättet kan han få ditt kreditkortsnummer eller åtkomstkoden till ditt bankkonto om du gör betalningar online. Det är mycket bättre för dig att direkt använda ett HTTPS-protokoll på en webbplats snarare än att gå igenom helt okända mellantjänster. -

Använd kryptering där det är möjligt. Detta är det enda sättet att se till att ingen annan än dig själv och fjärrservern kan förstå vad du skickar och tar emot. Använd SSL / TLS när det är möjligt, undvik FTP, HTTP, POP, IMAP och SMTP och använd istället deras säkra versioner, till exempel SFTP, FTPS, HTTPS, POPS, IMAPS och POPS. Om din webbläsare informerar dig om att certifikatet som utfärdats av en webbplats är dåligt, undvik det. -

Använd inte någon IP-maskeringstjänst. Dessa tjänster är faktiskt ombud. Alla dina uppgifter kommer att passera igenom dem och kan memoreras av dessa webbplatser. Vissa av dem är till och med "phishing" -verktyg, det vill säga att de kan skicka dig den falska sidan på en webbplats till vilken du är länkad av olika skäl, be dig att "påminna" dem om någon av dina personliga uppgifter under någon form av ingress och kommer sedan att efterge sig den "bra" webbplatsen utan att ens inse att du själv har tillhandahållit din konfidentiella information till främlingar.

- Ange inte e-postmeddelanden från personer du inte känner.

- Inkludera inte bifogade dokument såvida de inte kommer från personer du känner och deras närvaro uttryckligen nämns i e-postmeddelandet.

- Internet "buggar" är bra sätt att bygga din surfhistorik utan din vetskap. Du kommer att kunna neutralisera dem med hjälp av flera tillägg föreslagna av Firefox och Chrome.

- Om du är bekant med att använda onlinespel som kräver att vissa portar öppnas behöver du i allmänhet inte stänga dem igen. Kom ihåg att utan aktiv tjänst finns det inga hot och när dina spelapplikationer är stängda kan ingenting lyssna på dataströmmarna i dina portar längre. Det är precis som om de är stängda.

- Om du använder en e-postklient konfigurerar du den så att e-postmeddelanden visas i ren e, inte i HTML. Om du inte kunde läsa ett av de mottagna e-postmeddelandena betyder det att det består av en HTML-bild. Du kan vara säker på att det här är skräppost eller en annons.

- En enda webbplats kan inte spåra din IP-adress till andra webbplatser.

- Låt aldrig datorn köras utan brandvägg. Endast användare i nätverket du är i kan komma åt säkerhetsproblem. Om du tar bort brandväggen blir hela Internet ditt nätverk och i så fall skulle en mycket kortvarig attack inte längre vara ett problem (högst några sekunder).

- Använd aldrig flera spionprogramdetektorer samtidigt.

- Din IP-adress är absolut ingen användning för hackare.

- Webbplatsägare kan inte spåra dig effektivt med din IP-adress. I de flesta fall är IP-adressen som tilldelats dig av din Internetleverantör (ISP) "dynamisk". Det ändras i genomsnitt var 48: e timme och bara din ISP-leverantör vet verkligen vem du är. Det är också tekniskt omöjligt för honom att registrera trafiken för alla sina kunder och identifiera dem alla.

- Om portarna på en brandvägg är öppna kommer de inte att vara till någon nytta för hackare om det inte finns någon dålig tjänst att lyssna på dem.

- En IP-adress är bara en adress som alla andra. Att känna till din fysiska eller geografiska adress kommer inte att underlätta stöld av dina möbler, och detsamma gäller för dina uppgifter med en IP-adress.